前言

2023年Zephyr开发者大会(ZDS)于6月27日至30日在捷克布拉格隆重举行。与以往两次不同,本次ZDS由Zephyr项目规划和管理,并作为首届嵌入式开源峰会(EOSS)的一部分进行。在这个令人期待已久的盛会中,全球Zephyr开发者们共同探讨了Zephyr实时操作系统(RTOS)的最新技术与发展趋势。作为一款开源、灵活和可扩展的嵌入式实时操作系统,Zephyr项目在2014年由英特尔发起,2016年作为Linux基金会项目正式面向公众启动,得到了全球范围内的广泛关注和采用。

ZDS 2023共70余个技术报告,涵盖了使用指导与展示、新功能与技术、架构修改与操作系统、多核异构与虚拟化、模拟器、测试、工业流程与代码管理、安全性、应用案例、工具与调试等丰富多样的内容。湖大嵌入式实验室的小伙伴们将对本次大会的所有技术报告进行逐一收集、整理与分享,尽最大努力为Zephyr开发者提供ZDS 2023技术报告的开发经验、实践成果以及解决方案的参考。

今天分享第44篇技术报告,由王渊整理,题目为:

“黑客的角度:Zephyr操作系统和设备运行时保护”

连接设备制造商面临的挑战是在安全性、可靠性、可扩展性和满足对智能解决方案日益增长的需求之间取得微妙的平衡。这需要坚定不移的奉献精神、创新和以客户为中心的思维模式,以塑造互联设备的未来,并改变我们在数字时代的生活、工作和发展方式。

——Rachel Patel,技术战略家

作者简介

Natali Tshuva是Sternum公司首席执行官兼联合创始人。她14岁时便对计算机科学产生浓厚兴趣,曾任8200部队(以色列国家安全局)逆向工程师、探索设计师,获评福布斯30位30岁以下有为青年荣誉。

应用层安全概述

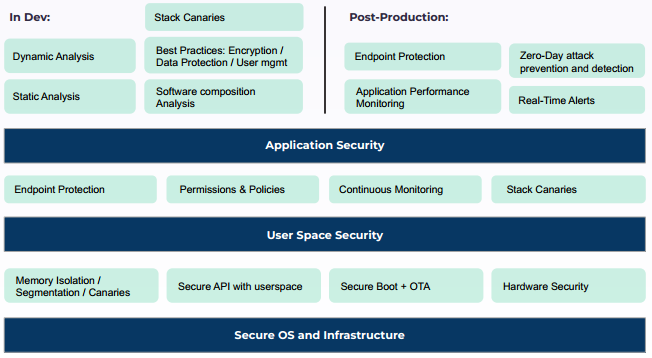

在app保护机制中,分为开发中以及后期制作两个保护模块。其中开发模块包括:动态分析,静态分析,堆栈Canary,最佳实践(加密/数据保护/用户管理),软件构成分析等;后期制作模块包括:端点保护,零日攻击防范和检测,应用表现监测以及实时警告。

在用户空间保护机制中,主要有:端点保护,权限和策略,持续性监测以及堆栈Canary等机制。

安全的操作系统和基础架构

实时监控和保护发生了什么

物联网/嵌入式安全具有不同的安全类型,但是软件漏洞是最主要的威胁,主要包括以下几个方面:

软件安全漏洞类型

因此,全新的安全解决方案亟待解决。

脆弱性是不可避免的,也是无止境的

据统计,每月新增漏洞接近2000余个。由于内存漏洞,70%的公司每周二发布漏洞报告,58%的公司建有公开可用的漏洞库。每1000行代码大致存在15行左右漏洞。许多第三方代码漏洞未被静态分析工具发现。

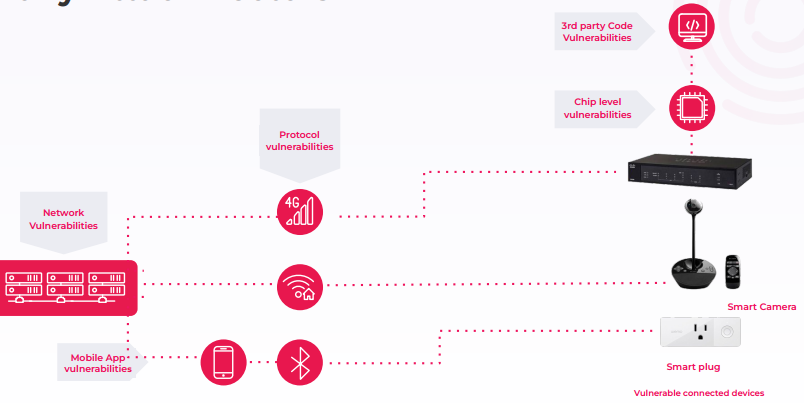

多种攻击向量类型

黑客的视角:

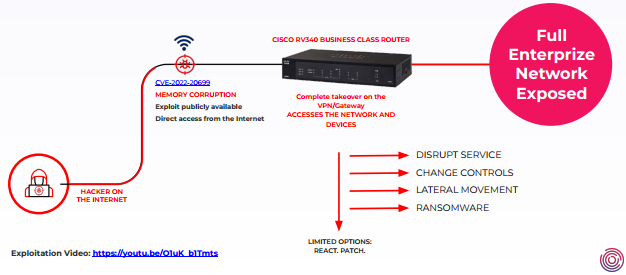

Cisco路由器:此设备没有设置攻击预防,没有搜索攻击的程序

Cisco路由器

Wemo智能插头:Sternum公司披露了Wemo设备中的一个严重漏洞。

现有的办法:低反应性,难实施性,不全面性。打补丁是被动的,昂贵的,但无法实现有效保护。通常有比破解密码更简单的方法来渗透安全系统。静态分析也只能发现50%的安全漏洞。那么,我们可以做些什么来防止零日漏洞和未修补漏洞呢?

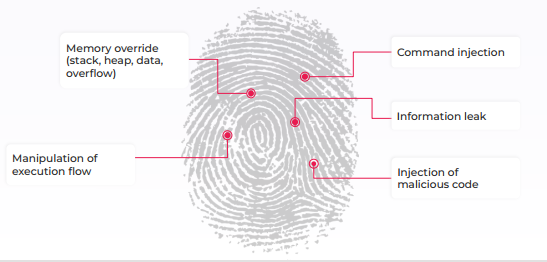

虽然每个漏洞都是不同的,但都有一个可以利用的独特的指纹。什么是可利用呢?对于攻击者来说,要利用漏洞,必须至少拥有一种可以连接到系统弱点的使用工具或技术。并以此造成意外或运行一段未预料到的行为的一段软件,数据或者一系列命令。

利用指纹专利技术

Sternum的好处是能够唯一提供EPP/XDR和RASP。

Sternum指纹技术

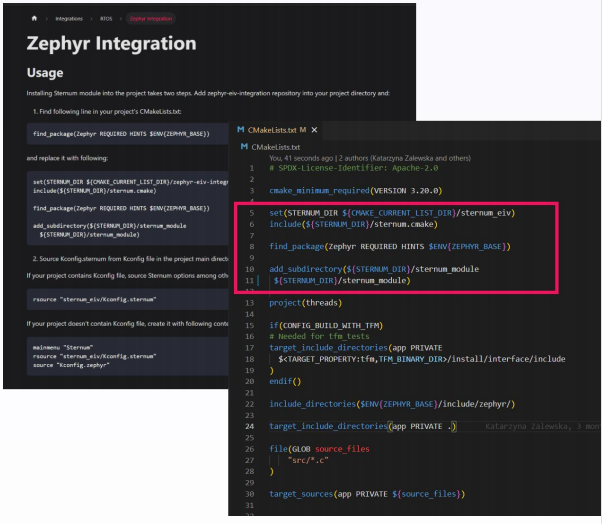

Zephyr和Sternum的结合:

Step1

Step2

Step3

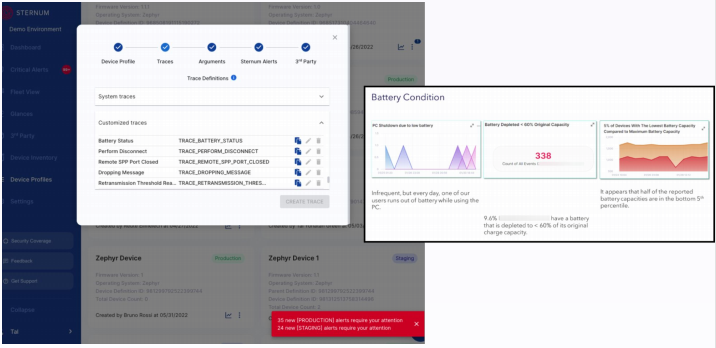

在Zephyr设备上安装Sternum,可以获得额外的运行时保护层,以及访问实时和历史数据,人工智能驱动的异常检测,高级调查功能等。还可以部署自定义的跟踪来设置监控策略并开始收集设备级数据。

主要包括:

嵌入式端点保护

警报

异常检测

根本原因分析

策略管理

生产后监控

实时调试,运行监控和运营洞察

以设备为中心的安全和数据平台